TG客服:@SSjiejie — 官方频道:@SSwangluo

三生网络 © 2009-2023 超15年出海经验,跨境项目专家

微软本周发布最新网络安全报告,显示八成的成功勒索软件攻击,原因出于受害者软件或终端设备配置不当,让恶意程序乘虚而入。

微软最新的《Cyber Signal》报告是根据微软搜集的43兆个安全信号,以及8,500位安全专家提供的意见整理而成。今年的计划把重点放在勒索软件即服务(Ransomware-as-a-service,RaaS)以及网络犯罪经济。

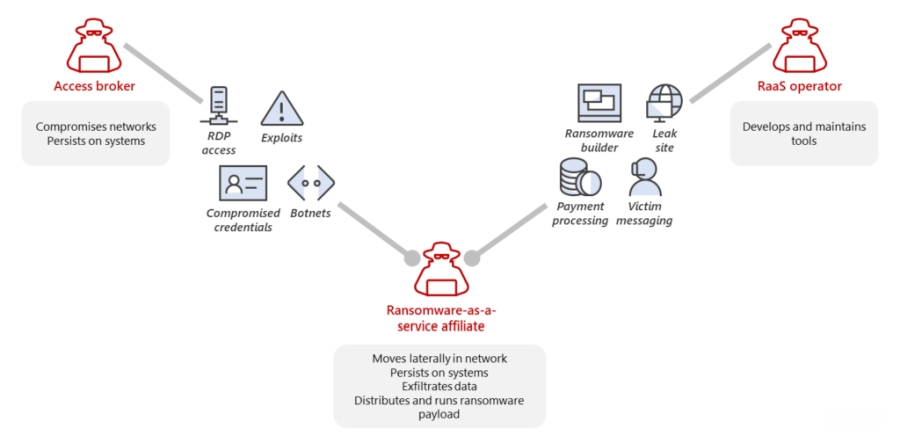

报告指出,虽然勒索软件屡成新闻头条,但其实底层只是很少数的一群人互相连接推动这犯罪经济。而网络犯罪经济的专化及集成也促成RaaS成为主流商业模式,也让各种罪犯得以部署勒索软件。

经过发展,现在在RaaS上,罪犯可以购买勒索软件使用权、访问窃得的受害者资料,或是使用支付网络。暗网可以轻易找到多种兜售的RaaS组件,这些组件可能还有不同组合、客户服务及用户评级、论坛及其他功能。它也有不同商业模式,有的是固定价格,有的则提供合伙(affiliate)分润模式(下图)。勒索软件生态系统也是不断流动,例如在Conti关闭后,其合伙人疑似转到LockBit和Hive。但是Conti关闭后留下的真空,又有新RaaS如Quantum Locker及Black Basta来填补。

图片来源/微软

将角度转向受害者,这份报告列出招致勒索软件成功攻击的4种祸因。第一是密码失窃及线上身份防护不佳,几乎所有成功的勒索软件攻击,黑客都能访问到管理员账号而在受害网络上横向移动。其次是欠缺安全产品或是配置错误,几乎每次勒索软件事件,都有安全产品未发生作用,令攻击者得以关闭防护。

第三原因是特定应用程序配置错误或是遭黑客滥用,尤其用户害怕改坏,而使用默认或“旧式”的应用程序配置,反而让攻击者在公司网络上横行无阻。报告指出,超过80%的勒索软件击都可以归因为软件和设备配置错误。最后一项因素是修补程序太慢;2022年,最好的例子是Log4j软件漏洞(Log4Shell)修补太慢,迄今仍不时传出遭勒索软件利用以黑入企业网络。

针对4项原因,微软建议,企业应激活多因素验证来防止身份(帐密)资料失窃、验证网络安全工具的配置、移除重复或不常使用的应用程序,也要小心使用TeamViewer这种远程支持工具,以及清查软件,确保所有软件都在最新版本。

除了RaaS外,这份报告其他资讯是关于钓鱼信件;一旦用户不幸上了钓鱼信件的当,攻击者取得用户私密资料的时间中位数是1小时12分钟。而如果企业设备被黑,攻击者在公司网络横向移动的时间中位数,为1小时42分。

TG客服:@SSjiejie — 官方频道:@SSwangluo

三生网络 © 2009-2023 超15年出海经验,跨境项目专家